Assalamu'alaikum Wr.Wb

Yuk , kita lanjut dengan materi akses server atau bisa disebut meremote server . Sebelumnya kita telah membahas materi mengakses server menggunakan telnet, namun pada materi ini kita juga masih membahas materi tentang mengakses server. Mengakses menggunakan SSH sama halnya dengan telnet namun SSH memiliki keamanan yang lebih tinggi atau lebih secure.

Dari tampilan gambar diatas dapat terlihat bahwa telnet berupa teks/ tidak terenkripsi sehingga sangat mungkin dibaca oleh orang yang tidak bertanggung jawab.

- Installasi Package SSH dan Konfigurasi

Sebelum mencoba mengakses menggunakan SSH, mari kita install terlebih dahulu package SSH server.

root@Sysadmin:~# apt-get install openssh-server

Reading state information... Done

......................................................

root@Sysadmin:~#

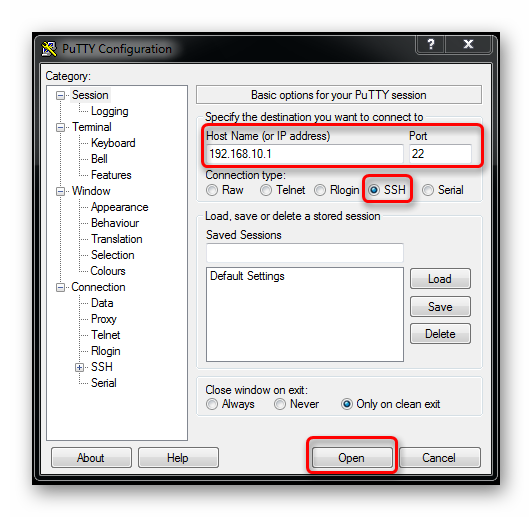

Diatas kita menginstall SSH sebagai server, setelah itu kita sudah dapat mengakses server menggunakan SSH. Bagi perngguna windows kita dapat menggunakan putty seperti di materi sebelumnya.

Berikut tampilan berhasil mengakses menggunakan SSH yang tampilannya sama juga dengan kita mengakses menggunakan telnet

Tujuan merubah default port masih sama halnya dengan materi sebelumnya yaitu untuk tujuan keamanan server agar tidak ada orang yang mencoba mengakses server menggunakan default port ssh sehingga server aman. Pastikan port yang ingin kita gunakan tidak bentrok dengan service yang berjalan di server yaitu dengan perintah berikut:

root@Sysadmin:~# netstat -tanp |grep :100root@Sysadmin:~#

Perhatikan contoh diatas yaitu kita memastikan apakah port digunakan service lain atau tidak dan ternyata tidak digunakan yang ditandai dengan tidak munculnya baris service setelah melakukan perintah diatas. Setelah memastikan port tersebut tidak digunakan, kita tinggal rubah file /etc/ssh/sshd_config dengan bantuan teks editor.

root@Sysadmin:~# nano /etc/ssh/sshd_config

............................................................

# What ports, IPs and protocols we listen for

Port 100# Use these options to restrict which interfaces/protocols sshd will bind to

#ListenAddress ::

#ListenAddress 0.0.0.0

............................................................

jangan lupa save dengan CTRL + O lalu ENTER dan CTRL + X untuk keluar. Lanjut dengan restart service SSH

root@Sysadmin:~# /etc/init.d/ssh restart

[ ok ] Restarting ssh (via systemctl): ssh.service.

root@Sysadmin:~#

Lalu kita coba mengaksesnya kembali dengan bantuan Si Mbak Putty bagi pengguna windows : )

Bila berhasil maka tmpilannya akan sebagi berikut

Selanjutnya kita akan mencoba dengan default portnya SSH yaitu 22 maka tampilannya akan gagal seperti berikut:

Kita telah berhasil mengkonfigurasi SSH begitu juga dengan merubah default port SSH dan nantinya kita akan membahas lagi materi akses server / remote server agar lebih secure. Sekian Terima Kasih dan semoga bermanfaat.

Wassalamu'alaikum Wr.Wb

![About [span]me[/span]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEiUQdUhimq5iPDIqZeQRo2ix-jYYe0hYe9gEnZLqEwgy8IpQRYrkjxMc9_G9zXyU0uBeN-_jEjrss9Y-g4M5FoUhRG_ijmHp7QsWJ-cTMDDxFP9MZiE4Kn_JMqWJyoCjp2-vE9y8W225FY/s1600/about-widget.jpg)